me.cloudconnect.id

← Back to Blog listKerentanan ICMP Redirect untuk Manipulasi Trafik tersembunyi

March 26, 2025 • ☕️ 2 min read

Tulisan ini bagian dari paper saya yang rencananya ingin dipublikasikan, terkait celah kerentanan pesan ICMP redirect.

Fokus pengujian pada lingkungan terbatas penulis.

Tanpa perlu metode menyadap cara kasar, ternyata aktifitas berselancar di internet dapat di intersepsi secara tersembunyi, dan langkah counter berikut saran yang akan diberikan, khususnya untuk masyarakat pengguna WIFI publik di tempat penelitian.

Keberadaan pesan ICMP (Internet Control Message Protocol) yang didefinisikan di RFC 791 sudah ada sejak protokol internet di inisiasi, sebagai bagian integral dari modul paket IP (Internet Protokol).

Tugasnya melaporkan kontrol kesalahan di dalam sebuah proses komunikasi protokol internet itu sendiri.

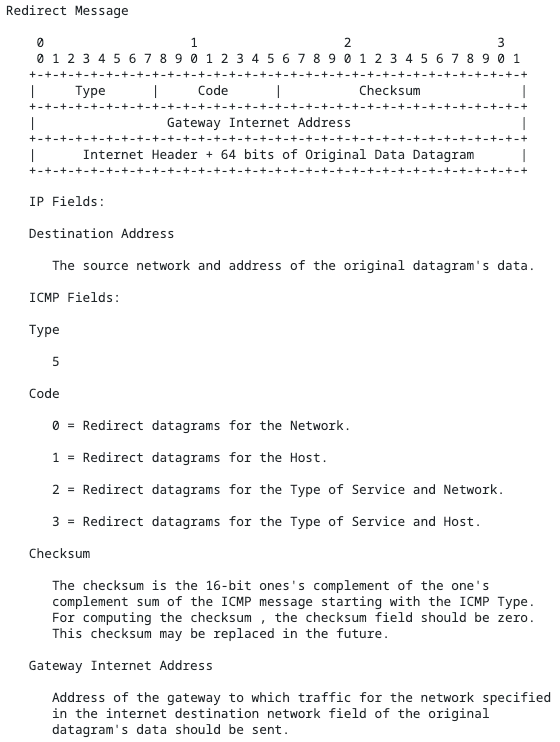

Tipe pesan ICMP redirect adalah mekanisme pesan yang berasal dari router satu subnet jaringan untuk menyampaikan informasi routing ke host disekitarnya. Menurut definisi RFC 792, pesan tersebut prinsipnya berguna menjaga jaringan menuju rute alternatif yang lebih baik.

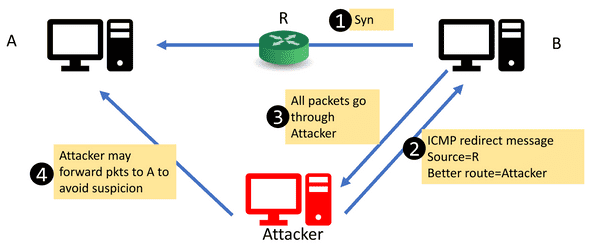

Ilustrasi ICMP Redirect Message:

Keberadaan pesan ICMP redirect yang harusnya bertugas untuk menjaga kehandalan jaringan lokal, namun ternyata dapat dimanipulasi untuk berpura-pura memberitahu host korban bahwa ada rute lain (yang dimiliki pembajak), menjadi rute internal yang lebih baik.

Menariknya, aktifitas pembajakan pesan ICMP redirect ini keberadaanya tersembunyi diantara pengguna lain di jaringan subnet yang sama, tidak seperti metode penyadapan lewat ARP Spoofing atau ARP Poisoning yang secara kasar merusak keseluruhan komunikasi di antara lapisan 2 Data Link dan 3 Network model OSI.

Tidak juga seperti pemalsuan SSID AP (Access Point) yang populer dengan istilah Rogue AP atau Evil Twin Attack, dimana ada dua buah nama SSID yang serupa. Ancaman ini telah banyak disadari peneliti karena dapat dengan mudah diidentifikasi melalui pemantauan jaringan secara aktif menggunakan alat seperti Aircrack-ng, Kismet, dan inSSIDer, walau memang proses menyiapkan alat identifikasi yang diperkenalkan belum sepenuhnya efesien bagi pengguna biasa.

Dalam skenario ICMP Redirect Attack, penyerang dapat mengirimkan sebuah pesan pengalihan ICMP palsu ke korban; pesan ini dapat menyebabkan informasi routing korban dimodifikasi. Karena pesan paket ICMP Redirect dirancang untuk dikirim dari router, host akan menerimanya secara default, dimana protokol dirancang berdasarkan asumsi kepercayaan. Penyalahgunaan pesan-pesan ini relatif sederhana dan dapat menyebabkan masalah lebih besar.

Ilustrasi Gambar diatas, pesan palsu ICMP Redirect seolah-olah berasal dari router gateway (R) yang menginstruksikan host (B) untuk mengubah tabel peruteannya untuk tujuan server (A) agar diarahkan melewati jalur host (penyerang) terlebih dahulu dimana penyerang bertindak menjadi router lain di jaringan yang sama.

Nah, keberhasilan membelokan rute melalui celah kerentanan pesan ICMP redirect inilah yang menjadi fokus penelitian penulis. Selanjutnya menguji aktifitas korban saat berselancar internet menggunakan protokol DNS dan TCP HTTP plaint-text untuk membuktikan aktifitas dua protokol diatas lapisan 3 Network tersebut tanpa disadari korban dapat di —intersepsi— secara tersembunyi.

Back to Blog list • Edit on GitHub • Discuss on Twitter

me.cloudconnect.id

Personal blog by A Rahman.

Menulis untuk mengingatnya.